Что такое контрольная неделя – Как правильно? Сводная ведомость по контрольной неделЕ? или Сводная ведомость по контрольной неделИ? И почему?

- Комментариев к записи Что такое контрольная неделя – Как правильно? Сводная ведомость по контрольной неделЕ? или Сводная ведомость по контрольной неделИ? И почему? нет

- Советы абитуриенту

Что такое контрольная неделя? | МГППУ

Контрольная неделя – форма оценки текущей успеваемости студентов за определенный период учебного семестра. Контрольная неделя проводится 1 раз в семестр: в середине осенне-зимнего и весенне-летнего семестров (осенне-зимний семестр – 4-я неделя октября – 1-я неделя ноября; весенне-летний семестр – 4-я неделя марта – 1-я неделя апреля).

Контролю подлежат все дисциплины текущего семестра.

Оценивание студента на контрольной неделе проводится преподавателем независимо от наличия или отсутствия студента (по уважительной или неуважительной причине) на занятиях контрольной недели.

Оценка носит комплексный характер и учитывает учебные достижения студента за текущий период – с 1 сентября по 2 ноября (по Журналу учета посещаемости и успеваемости студентов).

Оценивание осуществляется по 4-балльной системе с выставлением оценок в ведомости: «отлично» – 5, «хорошо» – 4, «удовлетворительно» – 3, «неудовлетворительно» – 2, а также рейтинговой оценки. Кроме того, в ведомости указывается информация по посещаемости занятий студентом (количество часов, пропущенных студентом по дисциплине).

Если студент не посещает занятий и не проходит контрольных мероприятий по оцениванию фактических результатов обучения, напротив его фамилии делается запись «не аттестован».

Подробнее о контрольной неделе – Положение о рубежном контроле студентов МГППУ.

Обращаем ваше внимание: по результатам текущей аттестации студент может быть отчислен за невыполнение учебного плана (п. 2.2 см. Положение об отчислении из МГППУ).

Примечание: Выписка из Положения об отчислении из МГППУ (с изменениями):

2.2. Основанием для отчисления за невыполнение учебного плана является:

2.2.1. Пропуск студентом по неуважительной причине более 25% аудиторных занятий по дисциплине или суммарно по дисциплинам учебного плана.

2.2.2. Наличие у студента неудовлетворительных результатов по текущей аттестации (в том числе по результатам контрольной недели), выражающиеся в том, что студент получил неудовлетворительные оценки по 3-м и более предметам.

mgppu.ru

Методика «Контрольных недель» в анализе и оценке качества образовательного процесса в вузе

В настоящее время все четче обозначаются контуры и содержание образовательного заказа, связанного с необходимостью повышения качества в сфере профессионального образования, которая, в свою очередь, оказывается в новых геополитических, правовых, организационных, экономических условиях своей деятельности.

Появляются новые образовательные технологии, обостряется конкурентная борьба на рынке образовательных услуг за привлечение высококвалифицированных преподавателей, материальных и финансовых ресурсов. В таких сложных и трудно прогнозируемых условиях возникает потребность в постоянном совершенствовании образовательной деятельности, нацеленной в первую очередь на улучшение качества образовательных услуг [1].

Именно качество подготовки специалистов, их способность к осуществлению инновационной деятельности определяют имидж любой образовательной организации в общественном мнении, ее конкурентоспособность, возможность создавать необходимые условия для дальнейшего повышения качества профессионального образования.

Проблема управления качеством профессионального образования приобретает особую остроту для образовательных организаций, в которых осуществляется многоуровневая подготовка. В этих условиях многоуровневая структура непрерывной профессиональной подготовки признана наиболее эффективной с точки зрения ее способности гибко реагировать на изменения рынка труда, соответствовать образовательным запросам и потребностям личности, предусматривать возможности ресурсной экономии.

Но возникает вопрос: как добиться качества учебного процесса? Нужное качество подготовки специалистов может обеспечить только системный подход к решению проблемы. Подход, охватывающий все параметры и функции деятельности вуза. Реализация данного подхода не только предполагает, но и невозможна без глубокого анализа рынка труда и тенденций развития отраслей производства в регионе.

Основное положение обеспечения качества подготовки специалистов должно исходить из системного подхода, когда задачи, понимаемые как условия достижения поставленной цели, нужно решать на всех этапах обучения, включая: анализ рынка инженерного труда; концептуальное планирование подготовки специалистов; разработку рабочих учебных планов; методическое, информационное и технического обеспечения учебного процесса; организацию приема в вуз; контроль знаний и проведение квалификационных испытаний; трудоустройство выпускников и их адаптацию на предприятиях; послевузовское образование и повышение квалификации.

Здесь важна сама система постоянного измерения и отслеживания (мониторинга) качества. Нужен самоанализ деятельности вуза на всех уровнях, позволяющий определять, где он находится по сравнению с другими вузами и, тем самым, определять основные направления совершенствования своей деятельности. Но, т.к. в любой образовательной системе центральными процессами, определяющими ее характер, являются процессы обучения, то и проблема надежного управления их качеством должна становиться приоритетной [2], [3].

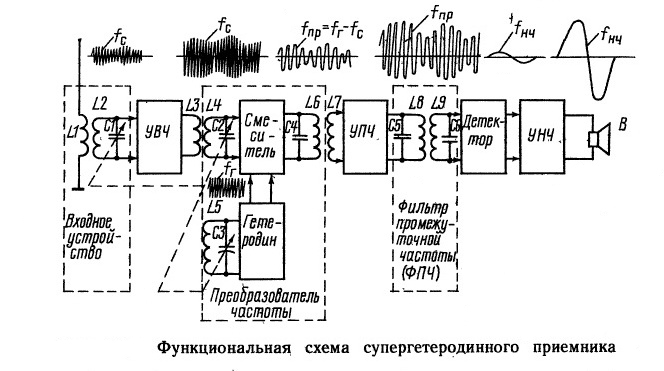

Методика анализа качества учебного процесса основывается на положении о том, что учебный процесс является частным случаем технологического процесса, и поэтому ему свойственны такие же методы анализа, какие приняты для производственных процессов.

Таким образом, составляющие учебного процесса можно рассматривать как элементы процесса или функции. Объектом учебного процесса можно считать или отдельного студента или группу студентов. В ходе обучения студенты взаимодействуют с элементами процесса, т.е. слушают лекции, выполняют практические задания, курсовые проекты и т.д. Результатом взаимодействия студентов с элементами процесса является повышение уровня их знаний.

В качестве причин, вызывающих нестабильность учебного процесса, можно выделить следующее: низкое качество преподавания дисциплины, некорректность методики рейтингового контроля, необъективная оценка знаний студента преподавателем, неудовлетворительная посещаемость занятий студентами, срывы занятий, необеспеченность учебного процесса учебно-методической литературой и др. Все указанные причины проявляются по окончании учебного семестра в оценках итоговых аттестаций студентов во время сессии.

Поэтому, одним из основных требований к определению качества образования является измерение параметров этого качества (уровня знаний студента). Традиционно уровень знаний измеряется оценкой или баллами успеваемости. Классическая схема оценки успеваемости студентов основана на приеме контрольных работ, промежуточной аттестации, защите курсовых проектов, сдаче экзаменов и зачетов.

Предлагаемым вариантом является использование графика учебной работы студента, на уровне так называемых «контрольных недель». Такой график становится основным документом, регламентирующим внеаудиторную самостоятельную работу студентов и представляет собой выписку из учебного плана специальности на один учебный семестр. Он содержит перечень изучаемых дисциплин, данные об общем количестве часов, в том числе отводимых на лекции, практические занятия, индивидуальную работу студентов, о наличии зачетов и экзаменов, сведения о количестве рефератов и контрольных работ.

Каждая кафедра определяет по своим дисциплинам основные формы и виды самостоятельных (индивидуальных) занятий в рабочих программах, а также средние нормативы затрат времени на их выполнение. При этом преподаватели кафедры обязаны строго соблюдать установленные лимиты учебного времени, поскольку нарушение учебного режима одной дисциплины неизбежно ведет к нарушению учебного режима других дисциплин, а стремление увеличить объем заданий за счет времени, предназначенного для изучения других дисциплин, отрицательно сказывается на подготовке специалистов в целом.

Аттестация студентов проводится в конце семестра по всем дисциплинам учебного плана с выставлением дифференцированного зачета, проведением электронных тестовых контролей знаний студентов, разрабатываемых кафедрами. Результаты межсессионной аттестации, наряду с промежуточной аттестацией, отображают характер изменения показателя качества обучения по дисциплинам.

Учебный процесс, как и любая производственная деятельность, требует вмешательства в части координации действий участников этого процесса: преподавателей, кафедр, учебно-методического отдела. Предложенная методика анализа качества учебного процесса позволяет оперативно выявлять слабые места и проводить коррекцию методики преподавания, изменять содержание или последовательность изложения учебного материала и т.д. Наряду с этим, представленный анализ позволяет давать объективную оценку работы преподавателя и кафедры в целом.

e-koncept.ru

Контрольная работа 1 (5 неделя)

Вариант1

1. Используя криптографические алгоритмы замены, составить программу для шифрования и дешифрования текстов.

2. Проверить стойкость шифров, подсчитав статистику для каждого символа текста. Сравнить результаты со стандартной статистической таблицей.

Вариант2

1. Сформировать систему шифрования с помощью замены, с использованием случайного смещения протестировать ее.

2. Сформировать систему шифрования с использованием шифра перестановки, протестировать ее.

Контрольная работа 2 (10 неделя)

Вариант1

1. Используя несколько криптографических алгоритмов (замены, перестановок или их модификаций), составить программу для шифрования и дешифрования текста.

2. Сформировать систему шифрования с использованием шифра Гронсфельда, протестировать ее.

Вариант2

1. Сформировать систему шифрования с помощью двойного квадрата Уитстона

2. Сформировать систему шифрования с использованием шифра Эль-Гамаля , протестировать ее.

Письменный опрос 1 (4 неделя)

Вариант1

1. Какие меры предусмотрены законодательством РК для защиты населения от опасной информации?

2. Какие вам известны законодательные меры для противодействия не информированности граждан?

3. Почему защите подлежит не информация, а право собственности на нее?

Вариант2

1. Могут ли секретные сведения представлять коммерческую ценность?

2. Какие категории сведений нормативно отнесены к категории государственной тайны?

3. Являются ли тождественными понятия «степень секретности» и «гриф секретности»?

Вариант3

1. Каким должен быть порядок засекречивания и рассекречивания информации?

2. Как оформляется допуск лиц к работе со сведениями, составляющими государственную тайну?

3. В чем заключается специфика защиты сведений, отнесенных к коммерческой тайне?

Вариант4

1. Перечислите виды и укажите особенности защиты профессиональных тайн.

2. С какой целью осуществляется лицензирование услуг по защите информации?

3. Каковы, по-вашему, причины современной компьютерной преступности?

Вариант5

1. Что такое «незаконный оборот информации»?

2. Укажите недостатки, свойственные нормативно-правовой защите информационных отношений.

3. Почему персонал организации считается самым слабым звеном в информационной защите?

Вариант6

1. Какие функции характерны для программных закладок?

2. В чем заключаются особенности сетевых вредоносных программ?

3. Какие способы скрытого внедрения и запуска вредоносных программ вам известны?

Письменный опрос 2 (13 неделя)

Вариант 1

1. Что включает в себя работа с кадрами?

2. Как регламентируется работа с носителями конфиденциальной информации?

3. Какие общие требования информационной безопасности должен соблюдать каждый сотрудник, работающий с конфиденциальными сведениями?

4. Что такое «режим ограничения информированности»?

5. С какой целью осуществляется контроль за персоналом? Какие формы контроля не противоречат правам человека?

Вариант 2

1. Что такое дезинформация?

2. Как правильно организовать легендирование?

3. Какие обязанности возлагаются на администратора безопасности?

4. Как можно увеличить популярность и действенность мер организационно-распорядительной защиты информации?

5. Какие объекты информатизации подлежат охране с помощью инженерно-технических средств?

Вариант 3

1. Какие задачи решает инженерная защита информационного объекта?

2. Какие нормативные требования предъявляются к оборудованию режимных помещений?

3. Какие технические способы обнаружения посторонних лиц вам известны?

4. Можно ли с помощью технических средств охраны отличить своих сотрудников от посторонних лиц? Каким образом?

5. Как контролируются рабочие места пользователей в нерабочее время?

Вариант 4

1. Как следует понимать термин «утечка информации по техническому каналу?

2. Что такое канал утечки?

3. Перечислите меры противодействия визуально-оптической разведке.

4. Назовите несколько источников, создающих утечку по электромагнитному каналу.

5. Перечислите меры, препятствующие образованию виброакустических каналов утечки информации.

Вариант 5

1. Какие меры рекомендуются для предотвращения утечки конфиденциальной признаковой информации?

2. Что называют контролируемой зоной режимного объекта?

3. Какие меры противодействия перехвату информации могут быть рекомендованы, если каналы утечки простираются за пределы контролируемой зоны объекта?

4. В чем заключается сущность электромагнитного и акустического зашумления?

5. Что представляет собой энергетическое сокрытие информации?

Вариант 6

1. Что обозначает понятие «вредоносное программное воздействие»?

2. Можно ли считать вирмейкеров квалифицированными программистами?

3. Какие признаки позволяют относить компьютерные программы к числу вредоносных?

4. Назовите основные признаки компьютерных вирусов.

5. Что представляют собой мифические вирусы?

Тестовый опрос на лекциях (5 неделя

Вариант1

1 Что не относится к активному типу нарушений?

А) Анализ потока данных

Б) Имитация

В) Воспроизведение

Г) Модификация сообщений

Д) Помехи в обслуживании

2 Надежная идентификация подлинного источника информации – это

А) Аутентификация

Б) Целостность

В) Конфиденциальность

Г) Доступность

Д) Подтверждение

3 Потенциально возможное событие, действие (воздействие), процесс или

явление, которое может привести к нанесению ущерба чьим-либо интересам

получило название –

А) Угроза

Б) Атака

В) Дешифрование

Г) Лазейка

Д) Диффузия

4 Все множество потенциальных угроз по природе их возникновения

разделяется на два класса:

А) Естественные и искусственные

Б) Технические и природные

В) Патогенные и техногенные

Г) Аппаратные и физические

Д) Технические и естественные

5 Пассивный компонент компьютерной системы, единица ресурса

автоматизированной системы (устройство, диск, каталог, файл и т.п.), доступ к

которому определяется правилами разграничения доступа –это

А) Объект

Б) Субъект

В) Элемент

Г) Конфузия

Д) Диффузия

6. Для удовлетворения законных прав и интересов субъектов (обеспечения их

информационной безопасности) необходимо постоянно поддерживать

следующие свойства информации и систем ее обработки:

А) Доступность, целостность, конфиденциальность информации

Б) Шифрование, защита от прослушивания

В) Криптозащита и шифрование информации

Г) Актуальность и достоверность информации

Д) Полнота информации

7. Доступ к ресурсу – это …

А) Получение субъектом возможности манипулировать данным ресурсом

Б) Получение субъектом возможности устанавливать свои пароли

В) Получение субъектом возможности изменять данный ресурс

Г) Получение субъектом возможности удалить данный ресурс

Д) Получение субъектом возможности скрыть данный ресурс

8. Порядок использования ресурсов компьютерной системы, при котором

субъекты получают доступ к объектам в строгом соответствии с

установленными правилами – это…

А) Разграничение доступа к ресурсам КС

Б) Авторизация доступа к ресурсам КС

В) Синхронизация доступа к ресурсам КС

Г) Уникальность доступа к ресурсам КС

Д) Право доступа к ресурсам КС

9. Доступ субъекта к объекту в нарушение установленных в системе правил

разграничения доступа получил название …

А) Несанкционированный доступ

Б) Санкционированный доступ

В) Авторизированный доступ

Г) Объективный доступ

Д) Субъективный доступ

10. Действие субъекта в нарушение установленных в системе правил обработки

информации получило название …

А) Несанкционированное действие

Б) Санкционированное действие

В) Авторизированное действие

Г) Дешифрование информации

Д) Создание тайного канала

11. Укажите основные способы разделения доступа субъектов к совместно

используемым объектам:

А) Физический, временный, логический, криптографический

Б) Физический, аппаратный, временный

В) Аппаратный, логический

Г) Искусственный, постоянный, логический

Д) Постоянный, временный__

12. По способам осуществления все меры обеспечения безопасности

компьютерных систем подразделяются на:

А) Все ответы верны

Б) Морально-этические

В) Организационные (административные)

Г) Физические и технические (аппаратные и программные)

Д) Правовые (законодательные)

13. Нормы поведения, которые традиционно сложились или складываются в

стране или обществе по мере распространения ЭВМ являются

А) Морально-этическими мерами защиты

Б) Техническими мерами защиты

В) Организационными мерами защиты

Г) Правовыми мерами защиты

Д) Поведенческими мерами защиты

14. Меры организационного характера, регламентирующие функционирование

систем обработки данных, использование ее ресурсов, деятельность персонала

называются

А) Организационными (административными) мерами защиты

Б) Правовыми мерами защиты

В) Стандартными мерами защиты

Г) Регламентирующими мерами защиты

Д) Функциональными мерами защиты

15. Что является целью любой системы информационной безопасности

А) Обеспечение устойчивого функционирования объекта, предотвращение

угроз его безопасности

Б) Недопущение хищения финансовых средств, разглашения, утраты, утечки,

искажения и уничтожения служебной информации

В) Обеспечение нормальной производственной деятельности всех

подразделений объекта

Г) Повышение качества предоставляемых услуг и гарантий безопасности

имущественных прав и интересов клиентов

Д) все ответы верны

Вариант2

1. Набор законов, правил и норм поведения, определяющих, как организация

обрабатывает, защищает и распространяет информацию

А) политикой безопасности

Б) произвольным управлением доступом

В) администрированием

Г) гарантированностью

2. В Оранжевой книге (стандарт Министерства обороны США “Критерии

оценки доверенных компьютерных систем“) определяется … уровня(-ей)

безопасности (надежности)

А) 4

Б) 3

В) 2

Г) 5

Д) 6

3. Для удовлетворения законных прав и интересов субъектов (обеспечения их

информационной безопасности) необходимо постоянно поддерживать следующие

свойства информации и систем ее обработки:

А) Криптозащита, шифрование

Б) Шифрование, защита от прослушивания

В) Доступность, целостность, конфиденциальность информации

Г) Санкционированный доступ

Д) Защита от несанкционированного доступа

4. Под безопасностью автоматизированной системы обработки информации

(компьютерной системы) понимают

А) Криптозащита компьютерной системы

Б) Санкционированный доступ ко всем элементам компьютерной системы

В) Информационные отношения в компьютерной системе

Г) Конфиденциальность информации

Д) Защищенность всех ее компонентов (технических средств, программного

обеспечения, данных и персонала) от подобного рода нежелательных для

соответствующих субъектов информационных отношений воздействий.

5. Одним из важнейших аспектов проблемы обеспечения безопасности компьютерных

систем является

А) Определение, анализ и классификация возможных угроз безопасности АС

Б) Анализ возможных угроз безопасности

В) Определение возможных угроз безопасности

Г) Классификация всевозможных угроз безопасности КС

Д) Нет правильного ответа

6. Потенциально возможное событие, действие (воздействие), процесс или явление,

которое может привести к нанесению ущерба чьим-либо интересам получило

название

А) Криптозащита

Б) Событие

В) Угроза

Г) Защита

Д) Безопасность

7. Основными видами угроз безопасности КС и информации являются:

А) Стихийные бедствия и аварии, сбои и отказы оборудования АС, последствия

ошибок проектирования и разработки компонентов АС, ошибки эксплуатации

Б) Подслушивание информации с целью извлечения материальной выгоды

В) Защита информации

Г) Несанкционированный доступ к секретной информации

Д) Несанкционированный доступ к любой информации

| 8. Для удовлетворения законных прав и интересов субъектов (обеспечения их информационной безопасности) необходимо постоянно поддерживать следующие свойства информации и систем ее обработки: |

| А) Доступность, целостность, конфиденциальность информации |

| Б) Шифрование, защита от прослушивания |

| В) Криптозащита, шифрование |

| Г) Санкционированный доступ |

| Д) Защита от несанкционированного доступа |

| 9. Под безопасностью автоматизированной системы обработки информации (компьютерной системы) понимают |

| А) Защищенность всех ее компонентов (технических средств, программного обеспечения, данных и персонала) от подобного рода нежелательных для соответствующих субъектов информационных отношений воздействий. |

| Б) Санкционированный доступ ко всем элементам компьютерной системы |

| В) Информационные отношения в компьютерной системе |

| Г) Конфиденциальность информации |

| Д) Криптозащита компьютерной системы |

| 10. Одним из важнейших аспектов проблемы обеспечения безопасности компьютерных систем является |

| А) Определение, анализ и классификация возможных угроз безопасности АС |

| Б) Только анализ возможных угроз безопасности |

| В) Определение возможных угроз безопасности |

| Г) Классификация всевозможных угроз безопасности кс |

| Д) Синтез возможных угроз безопасности АС |

| 11. Потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам получило название |

| А) Угроза |

| Б) Событие |

| В) Криптозащита |

| Г) Защита |

| Д) Безопасность |

| 12. Основными видами угроз безопасности КС и информации являются: |

| А) Стихийные бедствия и аварии, сбои и отказы оборудования АС, последствия ошибок проектирования и разработки компонентов АС ,ошибки эксплуатации |

| Б) Подслушивание информации с целью извлечения материальной выгоды |

| В) Защита информации |

| Г) Несанкционированный доступ к секретной информации |

| Д) Несанкционированный доступ к любой информации |

| 13. Все множество потенциальных угроз по природе их возникновения разделяется на два класса: |

| А) Естественные и искусственные |

| Б) Технические и природные |

| В) Патогенные и техногенные |

| Г) Аппаратные и физические |

| Д) Технические и естественные |

| 14. Искусственные угрозы – это угрозы |

| А) Вызванные деятельностью человека |

| Б) Вызванные побочной аппаратурой |

| В) Вызванные дополнительной аппаратурой |

| Г) Вызванные шумопоглощающей аппаратурой |

| Д) Вызванные аппаратными средствами |

| 15. Основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации: |

| А) Применение подслушивающих устройств, вербовка |

| Б) Аппаратное разрушение системы |

| В) Вирусы |

| Г) Дополнительные программы |

| Д) Антивирусные программы |

infopedia.su